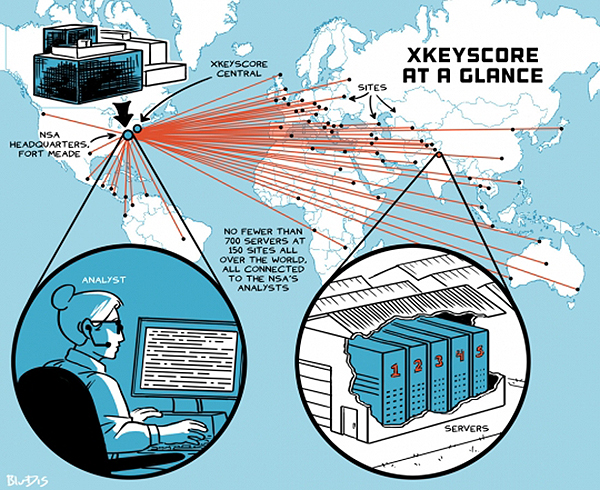

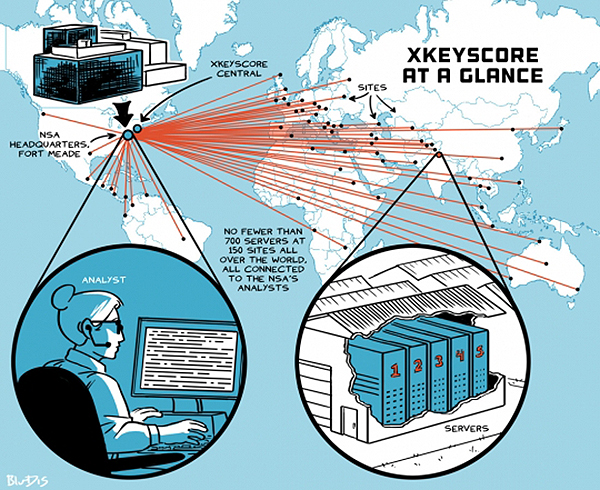

Med kampen mot terrorismen som ständig förevändning för att öka övervakningen, en process som tycks vara evig, fortsätter företag i samarbete med myndigheter att knyta ihop säcken. The Intercept publicerar nu fler detaljer om XKEYSCORE som är NSA:s programvara med vilken en operatör kan hacka sig in på en server, smartphone eller persondator inom loppet av sekunder. Inte svårare än att googla, menar en IT-säkerhetsexpert.

Text: Torbjörn Sassersson | Illustration: Blue Delliquanti and David Axe (This was an extremely top secret freelance project I worked on for the last couple of weeks.)

Journalisterna Glenn Greenwald (tidigare från The Guardian), Morgan Marquis-Boire och Micah Lee från The Intercept beskriver i artikeln ”XKEYSCORE: NSA-s Google for the world’s private communications” att en operatör snabbt kan lära sig att använda XKEYSCORE. Operatören kan sedan skriva in namnet på den server som ska hackas. Lösenorden visas och det går att ta del av innehållet. Operatören kan enkelt använda en personadress, ett namn, en mobil-app eller ett telefonnummer för att ta del av din privata kommunikation, i realtid.

How the NSA uses leaky apps and cookies to track you, whether you’re on Wi-Fi or a VPN: http://t.co/4jW1ZqYwvu pic.twitter.com/eVUnsD9dEM

— The Intercept (@the_intercept) 1 juli 2015

NSA har byggt ett helt automatiserat, lättanvänt och mycket imponerande hackingverktyg, kommenterade Jonathan Brossard en IT-säkerhetsforskare och VD på Toucan Systems. Han menar att XKEYSCORE är lika enkelt som att googla.

Mer relaterat: Malware masterplan: NSA targeted Google & Samsung app stores to harvest data

The Intercept skriver att operatörer på NSA inte tycks behöva något särskilt godkännande från sina överordnade för att använda XKEYSCORE.

NSA hävdar att XKEYSCORE är nödvändigt för hacka misstänkta terroristers aktiviteter tex på sociala medier, men ett läckt dokument visar att XKEYSCORE till exempel använts för att ta reda på vad FN:s generalsekreterare Ban Ki-moon ville diskutera med Obama vid ett tillfälle, enligt NSA:s ”Special Source Operations Weekly”.

NSA kan kringgå DNS- och IP-nummerskydd på flera sätt

The Intercept avslöjar även att NSA kan spåra aktiviteten hos enskilda personer av intresse genom cockies som installerats i dennes webbläsare. Företag brukar tex installera spårande cockies på sina anställda datorers webbläsare för att kontrollera vad de gör. NSA kan sedan utnyttja det oavsett om den anställde byter IP-nummer (tex tar hem datorn) och förutsatt att denne inte raderar cockien.

Det är i sammanhanget viktigt att betona att IP-nummerskydd inte ger ökad säkerhet. Snowden beskriver hur han imponerades av NSA:s extrema kapacitet att övervaka civilpersoners åsikter och beteenden genom ingång via deras MAC-adresser som finns i hårdvaran på alla mobiltelefoner, datorer och andra elektroniska apparater.

MAC-adressen identifierar varje enhet genom att den själv sänder sin identitet. Din dator sänder automatiskt sin identitet direkt från kretskortet. Den som köpt en dator med ett bankkort har dessutom avgivit sin personidentitet vilken sannolikt av NSA kan paras samman med MAC-adressen.

Uppdrag granskning avslöjade i ett TV-reportage att NSA gav XKEYSCORE till svenska FRA som tack för ett gott samarbete. Läs mer på SVT i artikeln: ”FRA har tillgång till kontroversiellt övervakningssystem”.

”NSA har gett svenska FRA tillgång till ett av de mest kontroversiella systemen i den globala massövervakningen. Systemet som heter XKeyscore gör det möjligt att övervaka miljontals människor över hela världen. Det framgår av nya topphemliga dokument som Uppdrag granskning kan avslöja.” / SVT

Snowden beskrev XKEYSCORE med sina egna ord så här:

”Jag, sittande vid mitt skrivbord kan avlyssna vem som helst, du eller din revisor, en domare eller till och med presidenten, bara jag har en personligt epost.”

Text: Torbjörn Sassersson

Relaterat

Snowden om USA:s krig mot alla nationer och mot alla medborgare

NewsVoice är en oberoende nättidning med utgivningsbevis som startade 2011. Syftet är att publicera nyheter, debattartiklar, kommentarer och analyser.

NewsVoice är en oberoende nättidning med utgivningsbevis som startade 2011. Syftet är att publicera nyheter, debattartiklar, kommentarer och analyser.